Tu alma es nuestra

«He leído y acepto los términos y condiciones de uso». Hacemos clic de forma habitual en esta opción cada vez que aceptamos un servicio o usamos una aplicación. Sin embargo, la mayoría de nosotros pecamos de vagancia y no leemos más del primer punto, asumiendo una larga lista de compromisos que comprometen nuestra privacidad y seguridad en Internet.

No hace mucho un amigo me preguntó si tenía cuenta en «Soundwave». No tenía ni idea de que se trataba, entonces me lo explicó; una nueva red social en la que puedes compartir esa canción que no te puedes sacar de la cabeza y a la que te enganchas tan adictivamente que terminas por odiarla... ¿En serio? ¿Pero qué nos queda ya por compartir?

Poco antes había visto un documental que me impresionó sobremanera, aunque evidentemente no me era desconocido el terrorífico mundillo de la web 2.0. Sin ánimo de destriparos el documental en sí, me gustaría «compartir» con vosotros algunas reflexiones y ya si eso, en otro momento, alguna canción pegadiza.

Twitter, Facebook, Instagram, Spotify, Gmail, Dropbox, Flickr... seguro que cualquiera de vosotros utiliza o tiene una cuenta en alguno de ellos y apuesto a que la mayoría hemos aceptado los términos y condiciones de uso de cada uno de estos servicios sin leerlos detenidamente. Letra pequeña, mucho texto... en fin, un tostón. ¿Para qué perder el tiempo? Además, lo más importante de todo: ¡son gratis! Sin embargo, cada vez que aceptamos estas condiciones entregamos a estas empresas una cantidad de información personal ingente y asumimos ciertos riesgos que nos pueden salir caros. Según Wall Street Journal, los consumidores pierden 250 mil millones al año por culpa de lo que se oculta en letra pequeña. Aunque también es cierto que la gran mayoría (y me incluyo aquí) no estamos dispuestos a perder 180 horas cada año (estimación real) en leer todos los términos y condiciones.

Para demostrar este aspecto, una empresa británica llamada Game Station añadió una condición bastante escalofriante en sus términos y condiciones de uso. «Al hacer una compra en esta web usted acepta la condición intransferible de que podamos reclamar ahora y para toda la eternidad su alma inmortal». Pues bien, en solo un día la empresa se apropió de 7.000 almas inmortales.

«Cada vez que aceptamos estas condiciones entregamos a estas empresas una cantidad de información personal ingente y asumimos ciertos riesgos que nos pueden salir caros».

Al hilo de la filtración de fotos de famosas desnudas, el debate en torno al almacenamiento de datos en los servicios de almacenamiento remoto (‘la nube’) vuelve a reabrirse. Según Apple, todo fue obra de «un ataque específico a nombres de usuario, contraseñas y preguntas de seguridad, una práctica que se ha vuelto muy común en Internet». Al conocer la noticia, muchos pudimos pensar lo siguiente: ¿a quién se le ocurre hacerse fotos eróticas siendo famosas? Y a continuación: a mí eso no me va a pasar porque ¿a quién le puede interesar mi insignificante vida? La cuestión es que no es necesario que se molesten en hacernos ataques específicos, nosotros mismos les facilitamos toda la información que necesitan. Aceptamos cláusulas de privacidad sin leerlas, no nos interesamos por restringir nuestra privacidad en los servicios que empleamos (por ejemplo la activación de la localización por defecto en muchos teléfonos móviles o las posibles restricciones en Facebook), publicamos dónde estamos, cuándo, con quién, etc.

Las revelaciones de Edward Snowden pusieron de manifiesto la fácil vulneración de nuestra privacidad en Internet, despertando nuestra conciencia respecto a este tema. ComRes, una consultora de investigación británica realizó un estudio en el que se entrevistaron a cerca de 10.400 personas de nueve nacionalidades diferentes (Brasil, Gran Bretaña, Alemania, Francia, España, India, Japón, Corea del Sur y Australia). De los encuestados, el 79% manifestó estar preocupado por su privacidad en la red. Los países que se mostraron más alarmados fueron India (94%), Brasil (90%) y España (90%). Sin embargo, no parece que el asunto haya calado en la práctica. La preocupación aumenta, pero el almacenamiento y uso de información privada a manos de las empresas y gobiernos sigue produciéndose sin que mediemos en ello.

Hace unos días me interesé por unas zapatillas, consulté un par de páginas para ver su precio y al momento las zapatillas me perseguían por cada una de las páginas que visitaba. ¿No os ha pasado? ¿A qué puede deberse? La explicación es muy sencilla y no hace falta ser informático para saberla. En nuestro paso por Internet dejamos un rastro muy fácil de seguir que ha propiciado que en los últimos años hayan surgido multitud de empresas que se encargan de rastrear nuestra navegación a través de los llamados cookies (que por cierto encontramos en cada una de las páginas y tenemos que aceptar por fuerza si no queremos que nuestra navegación tenga problemas o vaya a la velocidad del caracol) y crear patrones de datos que venden a otras compañías o agencias estatales.

«La cuestión es que no es necesario que se molesten en hacernos ataques específicos, nosotros mismos les facilitamos toda la información que necesitan».

Las grandes compañías nos cuentan que esos servicios gratuitos que nos ofrecen a través de redes sociales, aplicaciones, juegos... no les benefician tanto a ellos como a nosotros. Pero olvidan contarnos que el masivo almacenamiento de datos del que disponen les permite conocer todos nuestros movimientos, nuestros gustos e intereses, relaciones personales, etc.

En el caso de EEUU., la amenaza del terrorismo se ha empleado para justificar el requerimiento de datos personales a las grandes compañías de Internet que han accedido a entregar datos personales de miles de usuarios. Con la aprobación de la Ley Patriótica a raíz del 11 de septiembre, ya no es necesaria una orden judicial para saber que páginas ha visitado una persona o los emails que ha mandado. Puede que hayáis oído hablar del caso de Leigh Bryan, el chico que antes de viajar a EEUU. twiteó: «¿estáis libres antes de que me vaya a destruir América?». Veinte días después fue retenido en el aeropuerto de los Ángeles durante cinco horas.

Llegados a este punto debemos plantearnos una cuestión: ¿podremos encontrar una forma de proteger nuestra privacidad sin dejar de disfrutar de la Red? Para encontrar soluciones, primero es importante interesarse por comprender qué factores pueden comprometer nuestra seguridad y conocer qué instrumentos tecnológicos pueden ayudarnos a mitigar su impacto.

El informe Tendencias 2014 elaborado por el Laboratorio de Investigación de ESET Latinoamérica plantea una serie de recomendaciones ante diferentes vulnerabilidades. Ante amenazas como códigos maliciosos, vulneración de servidores y contraseñas, debemos emplear tecnologías de seguridad como antivirus o la doble autenticación. La doble autenticación sería algo así como añadir un segundo código de verificación además de la usual contraseña. Por ejemplo, si queremos acceder a nuestra cuenta en una red social escribiríamos la contraseña y a parte se nos enviaría un mensaje al móvil en el que tendríamos que escribir la segunda autenticación.

Respecto a la instalación de cualquier software o servicio en general (aplicaciones, juegos, cuentas en redes sociales...) se recomienda que leamos atentamente la política de seguridad.

Ningún sistema está libre de recibir un ataque por parte de terceros, por lo que la encriptación de datos puede ser la mejor forma de evitarlos. Esta técnica consiste en hacer ilegible una información en caso de que no se ingrese la contraseña de cifrado correcta. Hay tecnologías como «Microsoft BitLocker» con las que podemos cifrar la información que almacenamos tanto en nuestro equipo como en la nube.

«Pretty Good Privacy» es otro programa de encriptación cuya finalidad es proteger la información distribuida a través de Internet. Podemos leer emails que solo pueda leer el destinatario y no la NSA.

El buscador «DuckDuckGo» ofrece a los usuarios mayor privacidad al posibilitar la búsqueda de contenido en Internet sin que se registre información del internauta. Los usuarios que utilicen este buscador obtendrán el mismo resultado independiente de los intereses, locación y otros factores de personalización.

«Es importante interesarse por comprender qué factores pueden comprometer nuestra seguridad y conocer qué instrumentos tecnológicos pueden ayudarnos a mitigar su impacto».

«The Onion Router» (Tor) es un software antiespionaje de enrutamiento cifrado diseñada para poder navegar en las profundidades de la red sin revelar tu identidad. En su portal Tor se define como: «un software libre y una red abierta que le permite al usuario defenderse del análisis de tráfico, una forma de vigilancia que afecta la libertad personal, la privacidad de los usuarios y las empresas, y la seguridad de los Estados».

Por este motivo se dice que esta tecnología también tiene un «lado oscuro» al pertenecer a la llamada darknet conocida con el nombre de deep web o web profunda. La deep web es aquella parte de la Red no indexada o que no integra sitios a la lista de resultados de los motores de búsqueda tradicionales como Google, Yahoo! y Bing. Según los expertos, esta zona se emplea para alojar sitios donde se comercializan datos, productos y servicios ilegales como drogas, armas, prostitución y un largo etcétera gracias a la protección del anonimato. Como todo en esta vida, los usos beneficiosos y maliciosos van de la mano, por lo que el debate no es tan sencillo. ¿Seguridad a cambio de menos privacidad?

Lo que es cierto es que a pesar de que intenten convencernos de lo contrario, la privacidad es un valor por el que debemos luchar. La tendencia a «Lobotomizarnos» para que no nos importe las continuas intromisiones en nuestra vida digital es un peligro que no debemos consentir.

¿Seremos capaces de luchar por la autodeterminación en el mundo digital? o por el contrario, ¿venderemos nuestra autonomía y libertad a un futuro más fácil? es más ¿lo hemos hecho ya?

Hace justo 80 años Aldous Huxley en «Un mundo feliz», imaginaba una sociedad en la que las tecnologías creadas en un principio para la libertad terminan coaccionándonos. La creación de una utopía irónica, en la que la supuesta felicidad ofrecida por la tecnología se consigue eliminando otros valores como la familia, la diversidad cultural, el arte, el avance de la ciencia, la literatura, la religión, la filosofía y la esencia de la libertad, a los que se consideran inconvenientes:

- Es que a mí me gustan los inconvenientes.

- A nosotros, no –dijo el Interventor- Preferimos hacer las cosas con comodidad.

- Pues yo no quiero comodidad. Yo quiero a Dios, quiero poesía, quiero peligro real, quiero libertad, quiero bondad, quiero pecado.

- En suma, usted reclama el derecho a ser desgraciado.

-Muy bien, de acuerdo –dijo el Salvaje en tono de reto- Reclamo el derecho a ser desgraciado.

_______________

Pies de foto:

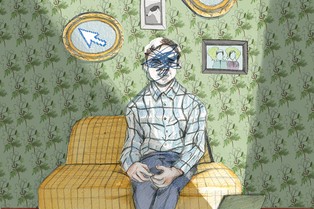

[Imagen principal] Laia Arqueros (2014) Tu alma es nuestra.

Bibliografía y enlaces de interés:

Huxley, Aldous. (2014).Un mundo feliz. Barcelona: DeBolsillo.

Hoback, Cullen. (2013). Términos y condiciones de uso. (79min). Estados Unidos; Hyrax Films / Topiary Productions.

https://www.youtube.com/watch?v=5992zvskJz4

Moreno, P. (2014, 9 de septiembre). La filtración de imágenes íntimas de actrices y famosas empaña la confianza en la ‘nube’. El Mundo. Recuperado el 9 de septiembre de 2014, desde:

http://www.elmundo.es/tecnologia/2014/09/03/5406b332268e3eca168b45 6d.html

Valdés, A. (2014, 11 de septiembre). Cinco millones de contraseñas de Gmail filtradas en un foro ruso. El País. Recuperado el 11 de septiembre de 2014, desde:

http://tecnologia.elpais.com/tecnologia/2014/09/10/actualidad/141037027 7_060781.html

Macedo, I. (2014, 30 de junio). Deep Web: el lado oscuro de Internet. CNN Expansión. Recuperado el 16 de septiembre de 2014, desde:

http://www.cnnexpansion.com/economia/2014/06/27/como-opera-la-deep- web-en-mexico

Tendencias 2014: El desafío de la privacidad en Internet. Recuperado el 16 de septiembre de 2014, desde:

http://www.esetla.com/pdf/tendencias_2014_el_desafio_de_la_privacidad_ en_internet.pdf

Comunicado de Apple:

http://www.apple.com/pr/library/2014/09/02Apple-Media-Advisory.html https://www.torproject.org/ https://duckduckgo.com/ http://searchsecurity.techtarget.com/definition/Pretty-Good-Privacy

Volver al número actual

Por Giuseppe Brunetto, 30 sep 2014, en Cultura.